データ保護

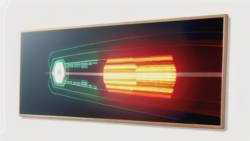

データ保護 情報漏えいを防ぐ!ストリーム暗号でデータを守る

- ストリーム暗号とは

ストリーム暗号は、情報を守るための技術の一つで、情報を逐次的に暗号化していく方法です。私たちの身の回りでも、インターネットバンキングやオンラインショッピングなど、重要な情報を扱うサービスにおいて、安全に情報をやり取りするために使われています。

この暗号化方式の特徴は、まるで水が流れるように、ビットやバイトといった小さな単位で情報を暗号化していく点です。たとえるなら、手紙の文章を一文字ずつ暗号化するのではなく、一文字をさらに細かく分割して暗号化していくイメージです。

ストリーム暗号は、暗号化と復号化の処理が速いという利点があり、リアルタイム通信のような速度が求められる場面で特に有効です。しかし、同じ鍵を使い続けると安全性に問題が生じる可能性もあるため、適切な鍵の管理が重要となります。